你可能知道,互联网上有很多中小型网站,其中用WordPress搭建的网站占了不小的比重。正因为如此,WordPress系统也成了黑客们的攻击目标。虽然WordPress的主程序安全性在不断提升,但它的插件系统却成了新的攻击焦点。最近的统计数据表明,许多黑客通过伪装成假冒插件进行供应链攻击,利用恶意插件、虚假的软件更新以及漏洞来窃取用户信息。

自2023年起,一款叫ClearFake的恶意软件开始流行,它假装成浏览器更新,诱导用户下载包含恶意软件的安装包。

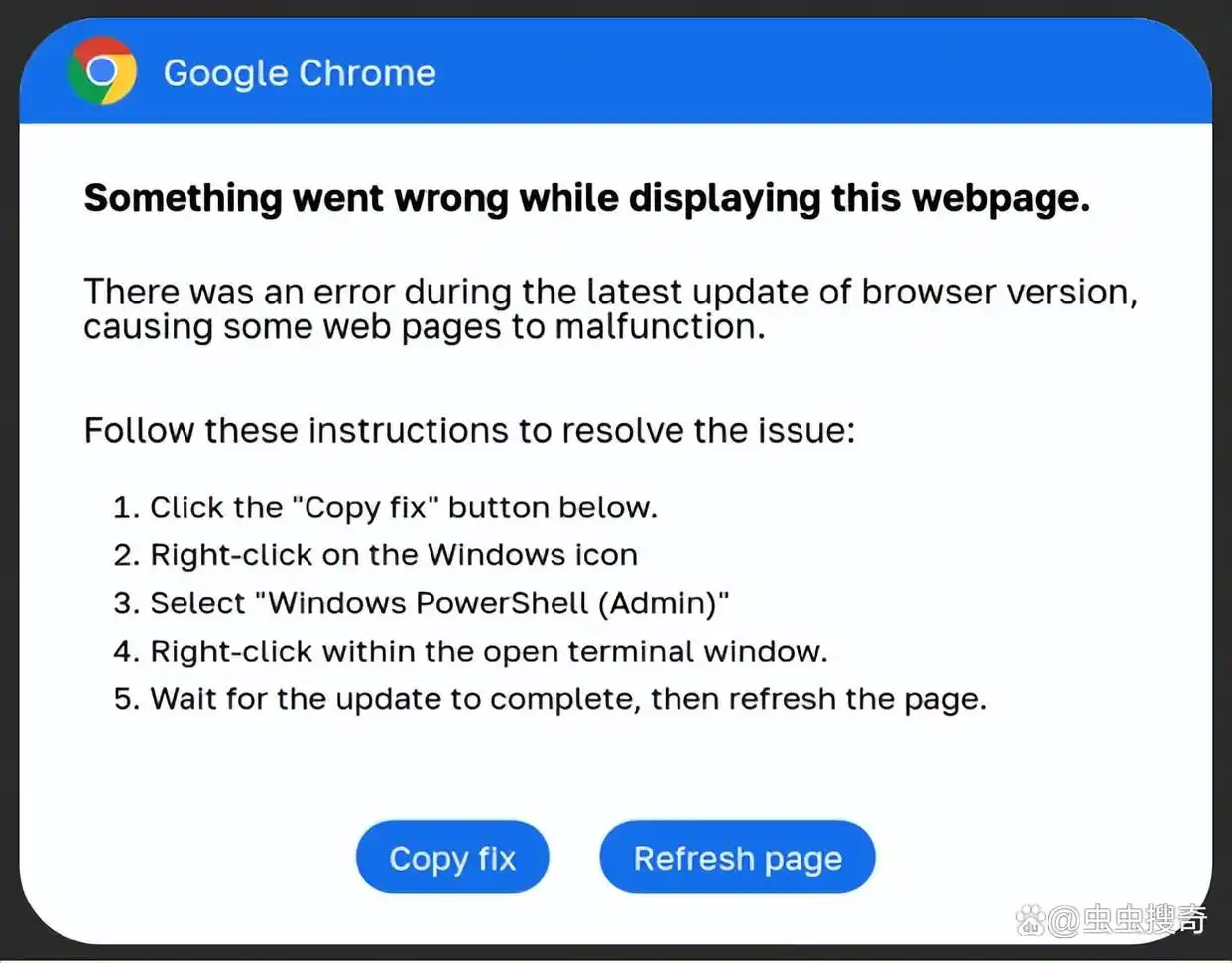

今年又出现了一种名为ClickFix的恶意软件,它和ClearFake有点类似,但它是通过伪装成Chrome修复程序的错误提示来进行攻击。实际上,ClickFix背后隐藏的是一个PowerShell脚本,这个脚本会下载并安装窃取用户信息的恶意软件。

ClickFix的活动越来越频繁,带来的主要威胁包括破坏网站进行勒索,或者在用户面前展示虚假的错误信息,比如关于Google Chrome、Google Meet会议,甚至是验证码页面的提示。

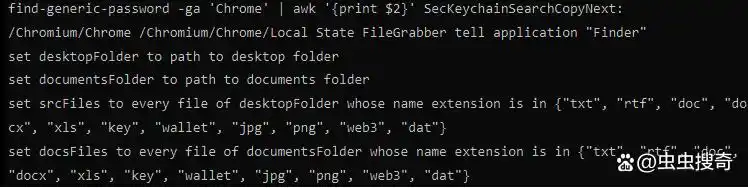

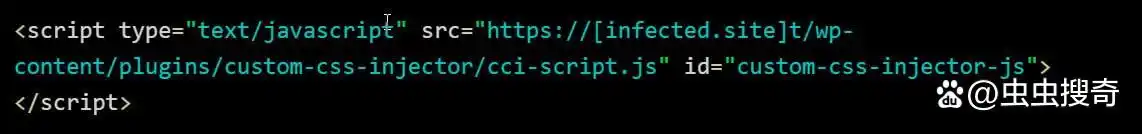

这里是一些恶意软件的脚本示例:

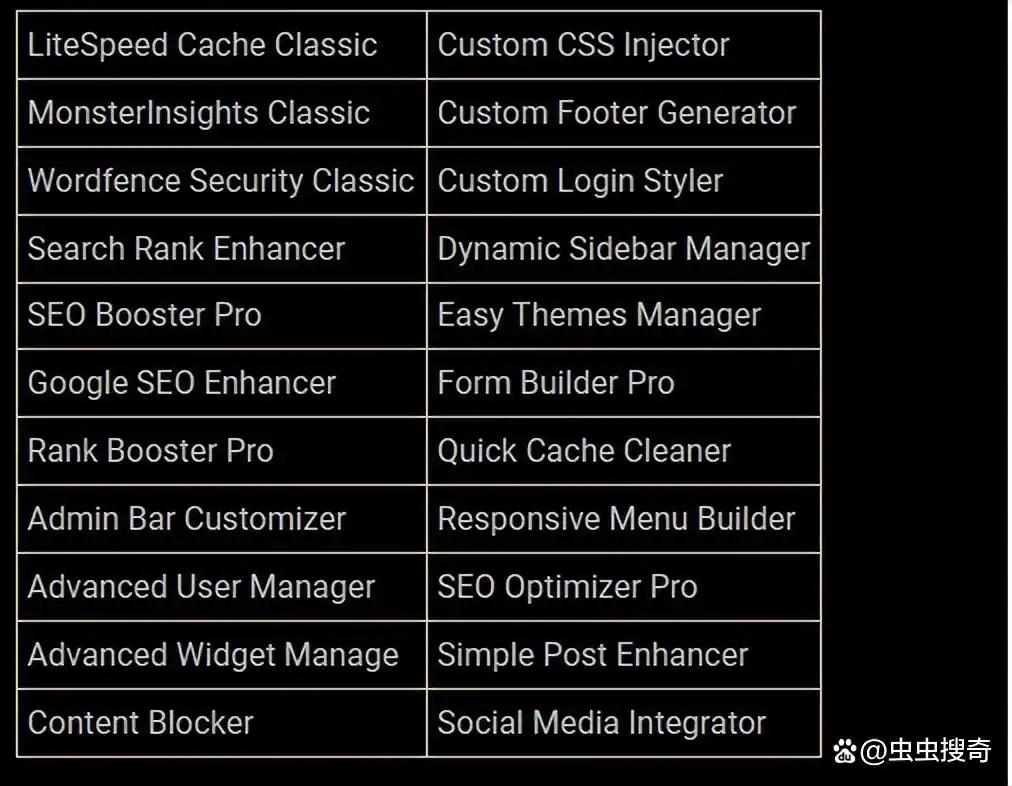

根据知名域名注册商GoDaddy的报告,ClearFake和ClickFix的黑客已经入侵了超过6000个WordPress网站,安装了恶意插件,并在这些系统上展示虚假的警告信息。GoDaddy的安全团队正在追踪这些恶意软件的新变种,发现它们通过伪造的WordPress插件进行分发。看似对网站管理员没有威胁的恶意软件,实际上却通过虚假的浏览器更新提示,最终在用户的设备上安装了恶意脚本。这些恶意插件的名称常常与合法插件相似,比如Wordfence Security和LiteSpeed Cache,或者使用一些普遍的虚构名字。

在2024年6月至9月之间,跟踪到的WP恶意插件包括:

这些恶意插件安装后,会根据不同的变体执行WordPress操作,将恶意JavaScript脚本注入到网站的HTML中。

以下是一些类似的恶意脚本示例(已隐藏恶意地址):

当这些JS脚本加载后,它们会尝试从币安智能链(BSC)中的智能合约加载恶意JavaScript文件,然后再加载ClearFake或ClickFix脚本,显示虚假的横幅广告。

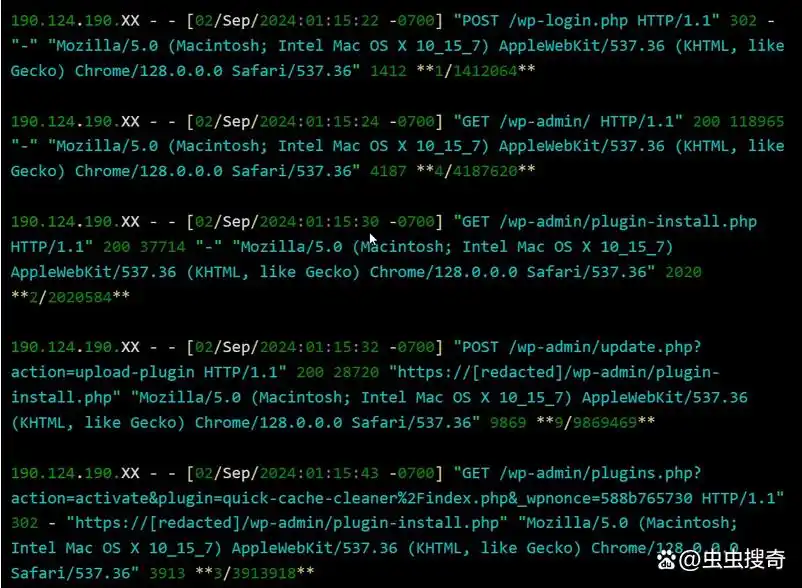

通过分析Web服务器的访问日志,我们发现了一些威胁行为,包括利用窃取的管理员凭据登录WordPress网站,并自动安装插件。

从下面的图中可以看到,恶意脚本通过单个POST HTTP请求直接登录,没有正常访问网站登录页面的痕迹。这表明,黑客在获取网站管理员凭据后,以自动化的方式进行操作。

尽管现在还不太清楚这些凭证是怎么被获取的,但很可能是通过暴力破解、网络钓鱼或信息窃取等手段获得的。

对于那些仍在使用WordPress的网站维护者,建议你立即检查已安装插件的列表,删除任何不明用途的插件。同时,注意监控网站的访问日志,及时发现并处理异常访问和攻击行为。可以使用Fail2ban进行自动监控和封禁,另外,我还推荐一个可以自动分析并联动Iptables和Nginx的攻击处理工具(github/bollwarm/App-Waf),希望对你有帮助。

看到这么多网站遭到攻击,真是让人担忧。有没有人知道如何能有效防范这种情况?

我自己的网站也用WordPress,听说过这样的攻击,所以一直保持警惕,定期检查。

我之前也遇到过类似的黑客攻击,及时更新插件和主题是关键,大家一定要注意。

这让我想起了之前的一个插件漏洞事件,及时更新真的是生死攸关!

看到这么多网站中招,心里一惊。有没有推荐的安全插件,大家一起讨论一下?

六千个网站被黑,真是吓人!这背后到底是谁在搞鬼?

网站被黑的事真让人无奈,想知道有没有更好的防护措施,求推荐!

这种情况太可怕了,WordPress的安全性真的让人捉急。

这类安全隐患真是让人心慌,WordPress需要加强防护啊。安全插件真的是必备!

我觉得定期更新和备份是防止这类问题的重要措施,大家千万别忽略。