最近,WordPress.org 和 Wordfence 发出了警告,警惕黑客在插件源代码中偷偷植入恶意代码,导致更新后大规模感染。

目前已经发现 5 个受影响的插件

通常情况下,插件会存在一些漏洞,黑客可以通过这些漏洞入侵单个网站。但这次的情况有点不同,因为插件本身并没有漏洞。黑客直接在插件的源头注入恶意代码,并强制用户更新,结果所有使用该插件的网站都遭到了攻击。

广告

Wordfence 首先发现了某个插件里面有恶意代码。他们将这个信息上传到数据库后,发现还有四个插件也遭到了类似的攻击。于是,Wordfence 迅速通知了 WordPress 团队。

Wordfence 分享了受影响的插件名单:

“社交战争 4.4.6.4 – 4.4.7.1修复版本:4.4.7.3

Blaze Widget 2.2.5 – 2.5.2修复版本:无

Wrapper Link Element 1.0.2 – 1.0.3修复版本:虽然有人清除了恶意代码,但最新版本却标记为 1.0.0,低于受感染的版本。因此,更新到最新版本可能会遇到麻烦,建议最好删除该插件,等待发布正确的版本。

Contact Form 7 Multi-Step Addon 1.0.4 – 1.0.5补丁版本:无

Simply Show Hooks 1.2.1修复版本:无

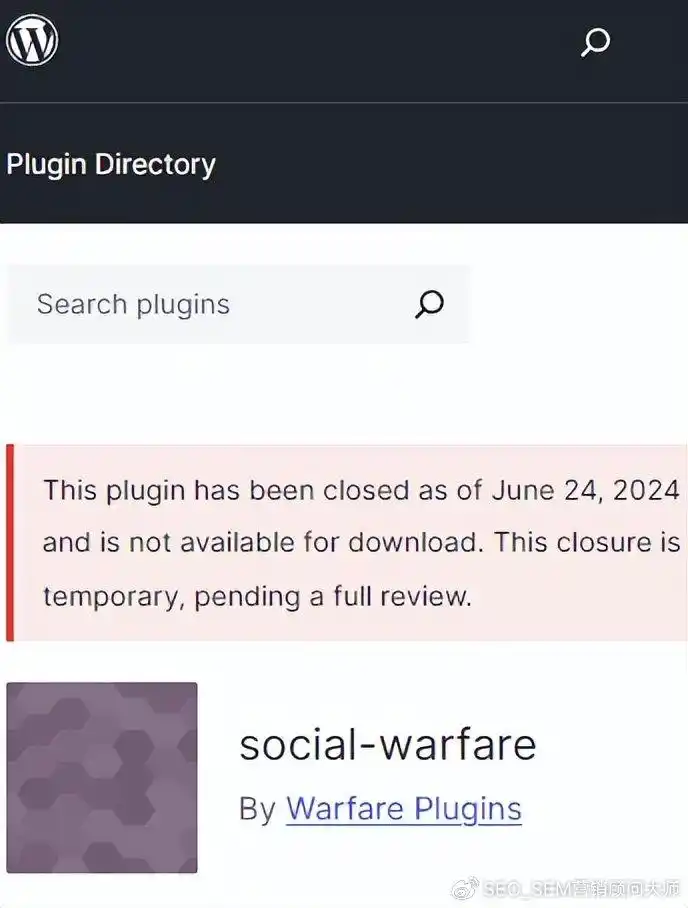

为了安全起见,WordPress 已在官方插件库中下架了所有这五个插件,并在每个插件页面上发布了通知,告知用户这些插件已被关闭,无法使用。

已下架插件的截图

这些受感染的插件会生成恶意的管理员账户,黑客可以通过这些账户回拨到服务器。受攻击的网站会在页脚添加 SEO 垃圾链接,进行一些不当修改。由于黑客会积极隐藏恶意代码,例如把它伪装成一串数字,导致复杂的恶意软件很难被发现。不过,Wordfence 指出,这个特定的恶意软件其实并不复杂,容易被识别和追踪。

Wordfence 对这种恶意软件的特征进行了观察:

“注入的恶意代码不复杂,也不模糊,还带有注释,容易理解。最早的注入记录可以追溯到 2024 年 6 月 21 日,而攻击者在五小时前仍在积极更新插件。”

WordPress 发布受感染插件的公告

WordPress 的公告中提到,攻击者正在瞄准那些拥有“提交者访问权限”的插件开发者,并利用与这些开发者相关的其他泄露数据来进行攻击。黑客通过这些凭据直接访问插件代码,并植入恶意代码。

WordPress 解释道:

“在 2024 年 6 月 23 日和 24 日,一名攻击者利用在其他网站泄露的用户名和密码组合,入侵了五个 WordPress.org 用户账户。通过这五个账户,攻击者向这些用户可以访问的五个插件发出了恶意更新。”

…受影响的插件已由插件团队发布安全更新,以保护用户安全。”

显然,这些攻击与插件开发者的安全措施不足有关。WordPress 的公告提醒插件开发者,要采取最佳措施,避免类似攻击再次发生。

如何判断您的网站是否被攻击?

目前已知只有五个插件受到了这种特定的恶意代码攻击。Wordfence 表示,黑客会用“Options”或者“PluginAuth”这类用户名创建管理员账户,所以检查网站是否受到攻击的一种方法,就是看看有没有新的管理员账户,尤其是那些使用这些用户名的。

Wordfence 建议,使用这五个插件的受影响网站应删除所有恶意的管理员账户,并通过 Wordfence 插件进行恶意代码扫描,清除恶意软件。

有网友提问,即使没用这五个插件,是否也要担心呢?”

“我们还需要担心其他插件的更新吗?还是说只有这五个插件存在问题。”

Wordfence 的威胁情报主管 Chloe Chamberland 回应:

“嗨,伊丽莎白,当前看来问题只在这五个插件上,所以我不太担心其他插件的更新。不过,出于谨慎考虑,我建议在更新任何插件之前,先查看一下它们的变更记录,确保没有恶意代码。”

另外还有两位网友提到,他们网站上至少发现了一个可疑的管理员账户,但这些账户并没有使用前面提到的五个受影响的插件。目前还不清楚是否有其他插件也受到影响。

文章提到的安全漏洞问题确实值得关注,建议WordPress官方加强对插件的审核和更新频率,以提升整体安全性。

安全漏洞确实是个大问题,不过是否有针对性地对每个插件进行深入审核?这样可能会更有效。

安全漏洞的风险不容小觑,建议用户在选择插件时要更加谨慎,尽量选择评价高且更新频繁的插件。

针对插件的安全问题,建议开发者在发布前进行更严格的测试,确保没有明显漏洞,这样才能增强用户的信任。

文章中提到的安全漏洞问题令人担忧,是否有针对性的方法来防范这些攻击?希望能提供更多具体的解决方案。

虽然文章提到的安全漏洞问题很重要,但是否有具体的工具或流程可以帮助用户检测这些漏洞?这个信息很关键。

对于文章提到的插件安全漏洞,建议用户定期检查并更新插件版本,这样能有效降低风险。

对于文章提到的插件安全漏洞,建议用户在安装插件前查看其评价和更新频率,选择信誉度高的插件以降低风险。

文章提到的插件安全漏洞确实很严重,建议开发者增加透明度,定期发布安全更新和漏洞修复记录,以增强用户信任。

文章提到的安全漏洞问题确实重要,建议开发者在发布新插件前进行更多的安全审查,以保护用户数据安全。

看到文章提到的安全漏洞问题,感觉确实需要引起重视。希望开发者能加强对插件的安全性测试,保障用户的信息安全。

对插件安全漏洞的关注非常必要,但文章没有提到具体的防范措施,用户该如何应对这些威胁呢?

提到的安全漏洞确实让人担忧,但文章没有详细说明如何具体检测这些漏洞,用户很难应对。希望能提供一些实用的工具或流程。